Passkeys

Seit einiger Zeit werden von Google, Apple und anderen Tech-Giganten sog. Passkeys gehyped. Passkeys sind am Ende des Tages nichts anderes als asymmetrische Schlüssel, welche in irgendeinem „Schlüsselbund“ leben und einen Nutzer über ein bestimmtes Protokoll authentisieren, das zwischen Browser, „Schlüsselbund“ und Server ausgeführt wird.

Ein Passkey wird z.B. während des initialen Setups eines Nutzer-Accounts bei einem Web-Dienst im Gerät des Nutzers (also lokal) erzeugt, in dessen „Schlüsselbund“ gespeichert und der öffentliche Schlüssel im neuen Dienst-Account hinterlegt. Natürlich können Passkeys auch bestehenden Accounts nachträglich hinzu gefügt werden. Wer das mal ausprobieren mag: das klappt super auf der oben verlinkten Seite.

Passkeys haben den großen Vorteil, dass der Nutzer keine Login-Credentials (Username , Password und ggf. auch den Second Factor) mehr braucht, um sich bei einem Dienst einzuloggen, sondern nur den Passkey. Surft der Nutzer auf eine Passkey-fähige-Webseite, so erkennt der Browser, in der Regel automatisch, dass ein passender Passkey im Schlüsselbund vorhanden ist und führt damit, ggf. nach Eingabe einer PIN oder des Fingerabdrucks, die Authentisierung durch.

Abgesehen davon, dass das für den Nutzer recht bequem ist, da er sich an keine Passworte mehr erinnern muss, hat das Ganze einen weiteren entscheidenden Vorteil: kein Phishing. Der Nutzer kann also nicht mehr von betrügerischen Mails a la „Geben sie schnell hier [LINK] Username / Passwort ein, um ihren Account vor Löschung zu retten“ veräppelt werden. Die Schlüssel sind zudem oft Hardwareseitig geschützt, was Schlüssel- bzw. Identitätsdiebstahl durch Malware schwerer macht.

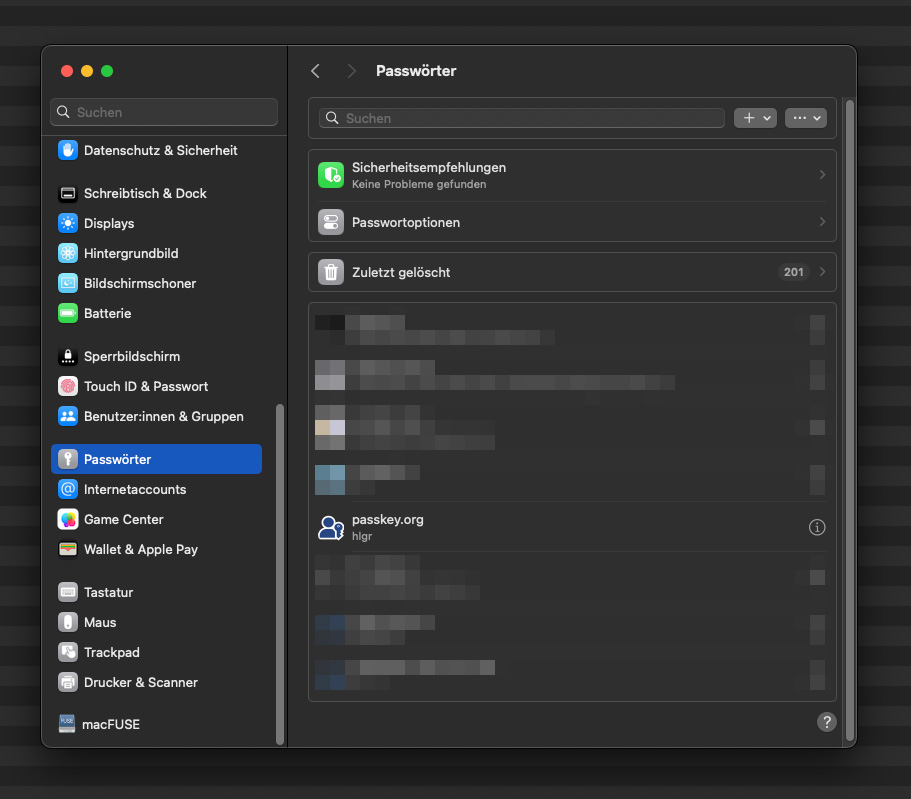

Passkeys in MacOS/iOS

MacOS und iOS unterstützen Passkeys. Eigentlich ist das sogar sehr gut gelöst, da die Passkeys über iCloud (verschlüsselt) zwischen den Geräten synchronisiert und somit auch automatisch gebackupt werden, was bei Schlüsselmaterial essentiell ist. Was mir nicht gefällt, ist, dass die Schlüssel im Apple-Ökosystem leben und – soweit ich das bisher sehe – da nicht heraus exportiert werden können. Das wird dann wichtig, wenn man z.B. beschließen sollte, dass man ab sofort Linux/Android nutzen möchte. Die Möglichkeit des Passkey-Exports soll™ aber noch irgendwann kommen. So zumindest das Web. Und das Web hat ja immer recht.

Yubikey

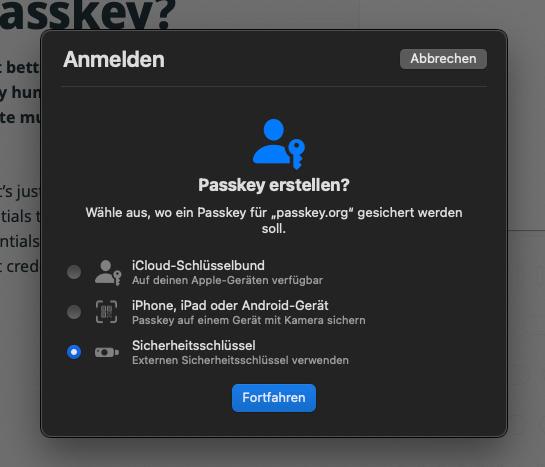

Alternativ zum iCloud-Schlüsselbund ist es auch möglich Hardware-Token zu nutzen. Ich habe aktuell testweise einen Yubikey. Wem das nichts sagt: das ist ein USB-Stick, der einen kryptographischen Co-Prozessor mit Schlüsselspeicher beheimatet, welcher dann von PC oder Mac und auch von NFC-fähigen Schlaufones für alle möglichen Authentisierungsgeschichten genutzt werden kann. Der Yubikey ist recht flexibel und unterstützt viele verschiedene Authentisierungsmethoden wovon eines Passkeys sind.

Das Erzeugen eines Passkeys auf dem Yubikey funktioniert quasi gleich wie im iCloud-Schlüsselbund. Man muss nur angeben, dass man einen „externen Sicherheitsschlüssel“ nutzen möchte. Der Passkey lebt nun im Yubikey und muss beim Login auf die Webseite im USB-Port stecken bzw. wenn das Gerät NFC unterstützt neben das Gerät gehalten werden. Die eigentliche Authentisierung ist dann genau so transparent und einfach wie mit einem „iCloud Passkey“.

Passkeys in einem Yubikey zu speichern hat Vor- als auch Nachteile. Der große Vorteil ist, dass man sich nicht an ein Ökosystem bindet, da der Yubikey mit eigentlich™ allen gängigen Betriebssystemen funktioniert. So funktioniert ein Login auch dann, wenn man sich in der Bibliothek irgendwo einloggen will und den Yubikey dabei hat. Der große Nachteil ist, dass der Yubikey auch immer „am Mann“ „an der Person“ sein muss. Vergisst man diesen zu Hause, ist unterwegs irgendwo einloggen nicht möglich. Also sollte man das Teil am Schlüsselbund tragen, was dann wieder bedingt, dass der Yubikey samt Auto, Haus-, Keller-, Keuschheitsgürtel- und Briefkastenschlüssel am USB-Port hängt.

Auch wichtig zu beachten: Was passiert, wenn der Yubikey in fremde Hände fällt? Ähnlich wie bei eine Kreditkarte kann man den Yubikey per PIN schützen. Das ist optional (but highly recommended) znd muss vom Nutzer gemacht werden. Ohne die PIN wird ein Zugriff auf die Passkeys unmöglich. Vergisst man diese Einstellung zu tätigen, kann jeder Frende problemlos den Yubikey auslesen und dabei auch sehen für welche Dienste Passkeys gespeichert sind. In diesem Fall, kann der Finder sich auch problemlos als Eigentümer der Passkeys einloggen.

Um sich gegen Zerstörung, Defekt oder Verlust des Yubikeys abzusichern, kann man nicht einfach ein Backup davon machen. Die Schlüssel sind Hardware- und Prinzipbedingt einfach nicht exportierbar. Statt dessen muss man „Spare Passkeys“ bei den verschiedenen Diensten registrieren – was auch wieder ein gewisser Aufwand ist.

Nutzbarkeit

Was passiert wenn man verschiedene Browser am Mac nutzt? In Safari und Chrome scheint alles tipp topp zu funktionieren. Beide greifen auf den iCloud-Schlüsselbund zu. Firefox verhält sich hingegen unterwartet. Es erkennt zwar dass eine Seite Passkeys unterstützt, die Abfrage woher der Passkey stammen soll (iCloud/Yubikey) gibt es scheinbar nicht. Firefox scheint standardmäßig immer ein Hardware-Token zu wollen.

Die Verbreitung und Integration von Passkeys in Webseiten ist auch noch eine Sache. Man kann natürlich Google- und Apple-Konten mit Passkeys ausstatten, auch das Amazon- Adobe und Github-Konto. Abgesehen von solchen Tech-Giganten sieht die Verbreitung aktuell nicht so arg gut aus. Mir ist es auch z.B. noch nicht gelungen Passkeys (per Plugin) in selbst betriebene Dienste, wie z.B. in dieses Blog oder Nextcloud, zu integrieren.

Auch ist die Umsetzung im Detail manchmal unerwartet und inkonsistent: Ich habe bei verschiedenen Diensten Passkeys hinterlegt, teils auch mehrere. Bei keinem konnte ich passwortbasierte Authentifizierung deaktivieren – hätte ich irgendwie erwartet. Der Phishing-Schutz der Passkeys ist ja einer der wichtigsten Vorteile und der geht eben flöten, wenn Anmeldung per Password weiterhin möglich ist. Meine Vermutung: Passworte werden für Legacy-Anwendungen gebraucht; aktuell sind einfach noch nicht alle Apps und Anwendungen Passkey-fähig. Da aber auch solche Dinge wie die Amazon App oder Adobe Lightroom mit den jeweiligen Konten verbunden werden müssen, kommt man um Passworte aktuell noch nicht herum.

Bei Amazon funktioniert das Login inkonsistent zu anderen Seiten. Zuerst muss man dort den Nutzernamen eingegeben, dann erst erfolgt die Erkennung verfügbarer Passkeys. Das sollte eigentlich automatisch und ohne Nutzernamen klappen!

Fazit

Coole Technik, man muss sich aber dran gewöhnen. Teils sind die Umsetzungen der jeweiligen Webseiten noch etwas unrund und unerwartet. Die Integration in andere Apps und Anwendungen fehlt meist. Ich werde aber in Zukunft öfter Passkeys im iCloud-Schlüsselbund nutzen, der Yubikey wird eher als – eigentlich unnötiges – „Backup“ fungieren – Nutzernamen und Passworte funktionieren ja weiterhin wie gewohnt.

Schreibe einen Kommentar